Enmig del debat mediàtic sobre l'espionatge a periodistes, activistes i polítics amb el programa Pegasus, el Canòdrom va organitzar un taller el passat 10 de maig per entendre com funcionen les aplicacions espia i aprendre com detectar-les en els nostres mòbils. El següent relat ficcionat ens apropa a allò que vam aprendre en aquesta sessió: el control està més present en la nostra quotidianitat del que creiem.

Una història molt quotidiana

La Nicàssia i en Josep Manel són mare i fill. Una mare i un fill que, com totes, fan servir els seus mòbils durant el seu dia a dia. Quan en Josep Manel va començar a tenir mòbil (i a sortir amb els seus amics, i a buscar noves aficions) la Nicàssia es va preocupar. Què passava entre ell i aquella pantalla? Què llegia o què mirava, quines noves coneixences feia?

Fruit d'aquesta preocupació, Nicàssia va instal·lar un programa de control parental al mòbil del Josep Manel. Sabia quines webs mirava, amb qui parlava, on anava... Us sona? Quina mena de relació fomenta Nicàssia amb el seu fill?

Podem empatitzar amb la preocupació d'una mare que vol protegir els seus éssers estimats, però els mecanismes de control digital no ens ajuden a construir una relació sana. Al contrari, estableixen un vincle de desconfiança, tant entre ells com cap a la tecnologia. En Josep Manel, conscient d'aquest control, s'autocensurava en la seva vida digital. Aquesta tensió li generava ansietat, i buscava mecanismes per fugir d'aquesta sobreprotecció.

La vigilància com a mecanisme estatal

Canviem el nom de Nicàssia pel de qualsevol govern i el de Josep Manel pel dels seus ciutadans. Els mecanismes de control digital de la població estan regulats i només es poden fer servir en casos autoritzats. Parlem de programari sofisticat, que només poden fer servir estats en casos de seguretat. Tenim un marc legal que, com a ciutadanes amb presència digital, ens protegeix de l'extracció de les nostres dades (GDPR), com de possibles accions poc lícites de les grans plataformes (Llei de Serveis Digitals).

Amb tot, aquest marc no ens protegeix d'accions de vigilància, com hem pogut veure recentment amb l'ús del programari Pegasus de l'empresa israeliana d'espionatge NSO Group cap a membres del govern català i persones properes. L'escàndol polític que ha generat aquest cas posa sobre la taula una pràctica dels estats per vigilar les pròpies fronteres internes, per mantenir un equilibri social tranquil. És un cas d'espionatge dirigit, que té un cost molt alt i que afecta tant a les figures públiques com a tota la seva xarxa de contactes i relacions.

També tenim altres mecanismes d'espionatge més barat, però amb les mateixes pretensions de control social. L'espionatge massiu, executat tant pels governs com per les grans companyies tecnològiques es realitza a través del control de l'activitat dels dispositius mòbils. Des de l'any 2006 no podem comprar una targeta mòbil sense vincular-la a un número d'identificació personal i, tot i que el Tribunal Europeu de Drets Humans va declarar aquesta directiva il·legal, pocs estats n'han retirat la seva aplicació.

Aquesta estratègia d'espionatge massiu comporta desar, durant un mínim de dos anys, totes les dades recollides a través de la connexió dels nostres dispositius mòbils: ubicació (des d'on ens connectem), xarxa de contactes (a qui truquem o amb qui contactem) o què fem (quines aplicacions o serveis utilitzem). Aquesta gran base de dades recull informació de totes nosaltres, i la manté llesta per fer servir en el moment que es consideri oportú.

Què podem fer? Estratègies davant la normalització del control

Davant d'aquest escenari orwel·lià de control, apostem per estratègies d'autodefensa digital, que sovint comporten un empoderament i aprenentatge tecnològic.

Primer, cuidar la nostra xarxa de contactes. Fer servir apps de missatgeria segures per comunicar-nos i fer servir els serveis de trucada que aquestes ens ofereixen són dues bones estratègies per protegir la informació d'amb qui estàs parlant.

També és crucial confiar en les nostres tecnologies. Apostar per proveïdores de serveis d'Internet o de productes tecnològics que ens generin confiança. Confiem en totes les aplicacions que tenim en el nostre dispositiu mòbil? Sabem realment què és el que fan? L'aposta pel programari lliure i de codi obert és clau. Una bona manera d'assegurar-nos que les nostres apps són de confiança és instal·lar-les a través d'F-Droid.

Els programes espia (Pegasus, o altres menys famosos) fan servir els forats de seguretat dels sistemes dels nostres mòbils per poder instal·lar els seus mecanismes de seguiment i control. Mantenir el mòbil actualitzat és clau per anar-los eliminant a mesura que es vagin detectant. Però els forats de seguretat buscats, les portes del darrere instal·lades a través d'apps preinstal·lades, són més difícils d'eliminar. Rootejar el nostre mòbil (o fer-ne jailbreak) i instal·lar-nos sistemes operatius mòbils més segurs és la manera que tindrem de saltar-nos les limitacions imposades pels fabricants de mòbils i prendre el control (ser administradores) dels nostres dispositius de butxaca.

Aquestes són accions preventives. Però, què podem fer si sospitem d'alguna app espia al nostre mòbil? Aquestes són algunes de les recomanacions, que ens permeten detectar programari espia menys o més sofisticat:

- Revisa les aplicacions que tens instal·lades. Hi ha alguna aplicació aparentment senzilla, però que estigui fent servir molts permisos?

- ISDi és una eina d'anàlisi de programari de dispositius Android i iOS basada en un llistat de programari espia conegut. Funciona en Linux i MacOS i un cop instal·lada és força intuïtiva de fer servir.

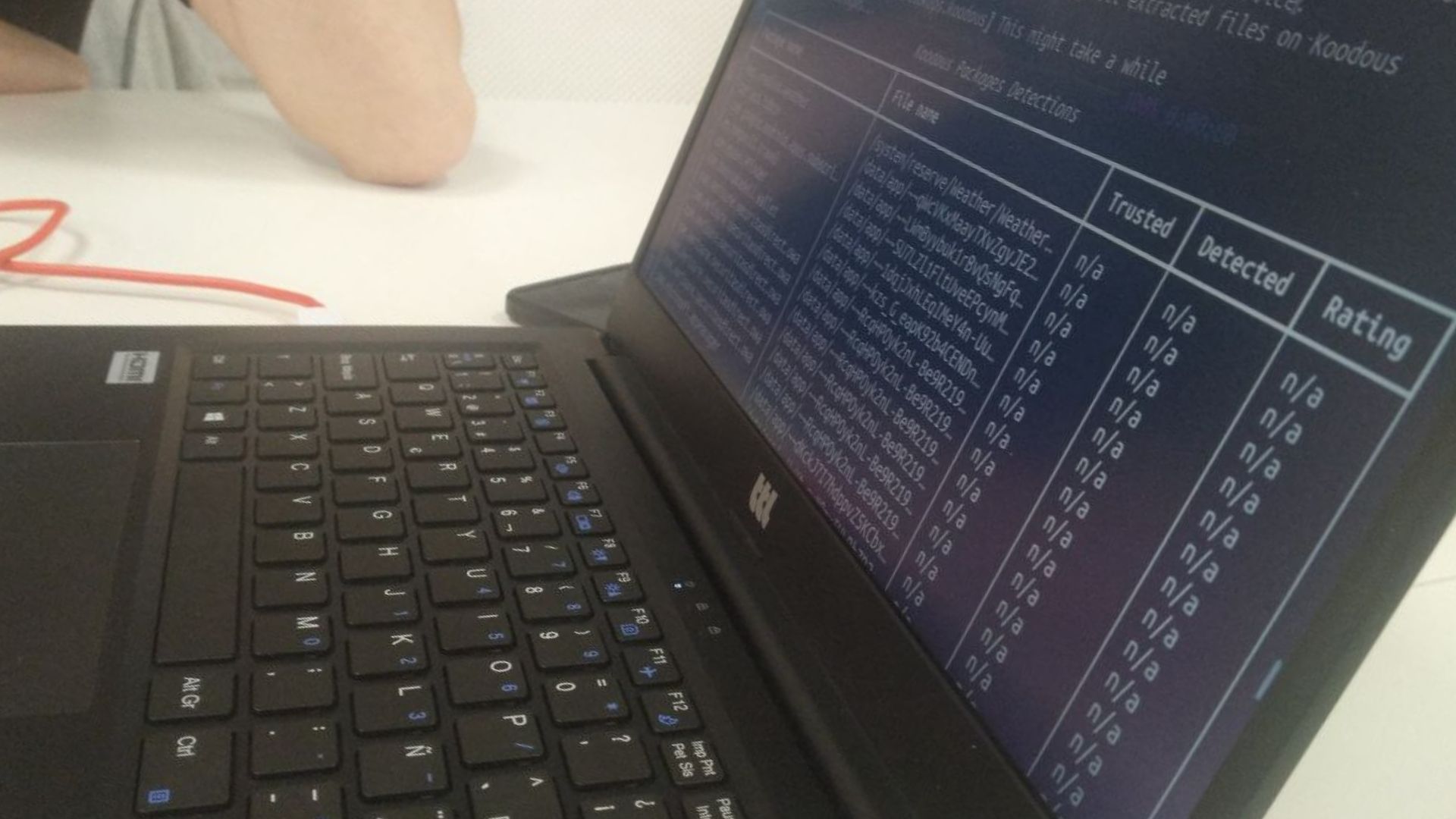

- Amnistia Internacional, en la col·laboració amb CitizenLab, ha desenvolupat un programa de detecció de programari espia, entre elles detecta Pegasus. MVT funciona en dispositius Android i iOS, ens permet revisar si les diferents aplicacions instal·lades, visibles o no, es consideren programari espia. Funciona sobre línia d'ordres i necessitem haver instal·lat prèviament Python.

Aquestes són eines d'anàlisi forense de dispositius mòbils. Poden donar-nos informació útil, però en cas de sospitar d'estar patint una vulneració dels teus drets digitals, posa't en contacte amb el teu col·lectiu hacktivista de confiança!

Durant la sessió Pegasus o la normalització del control, feta el 10 de maig del 2022 al Canòdrom, es va compartir informació i documentació. Aquí podreu trobar el manual d'instal·lació de les eines treballades i també la presentació amb tots els enllaços comentats.